Configurer le OpenVPN Daemon sur un Linksys WRT54GL avec firmware DD WRT

Comment configurer le service OpenVPN sur un Linksys WRT54GL fonctionnant avec firmware DD WRT

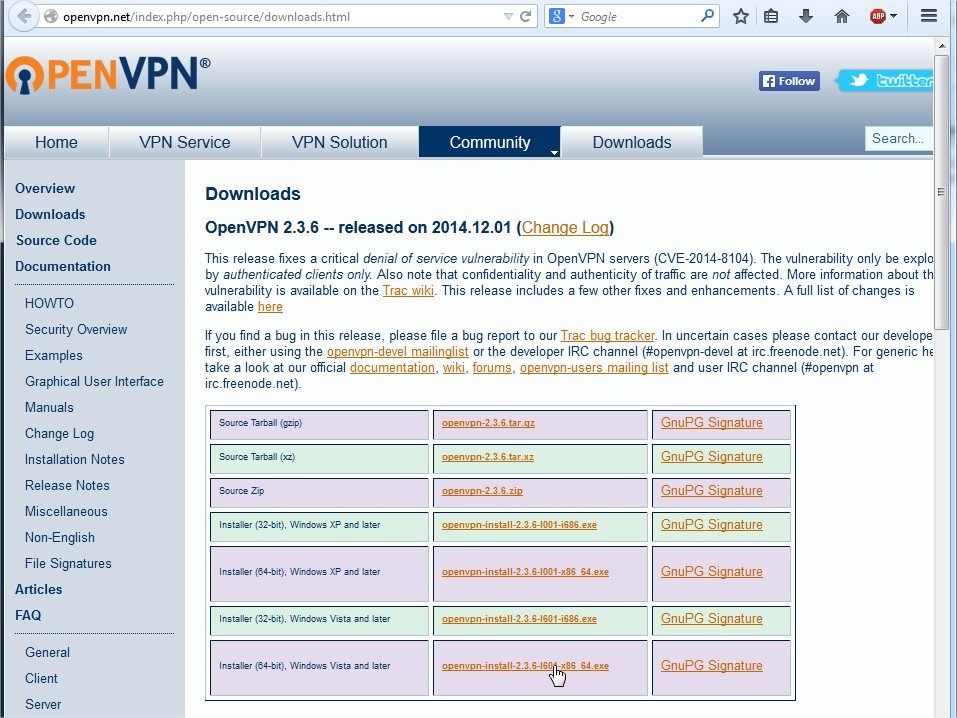

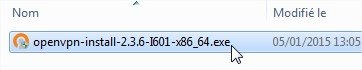

Téléchargez la version de OpenVPN qui convient à votre OS

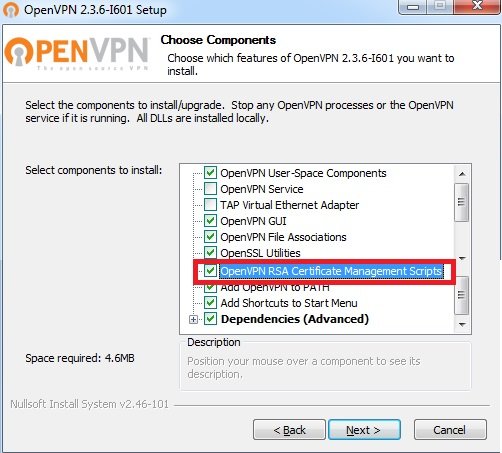

Lancez l'installation

Pendant l'installation, prennez soin de cocher OpenVPN RSA Certificate Management Scripts

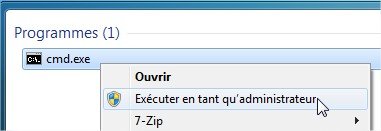

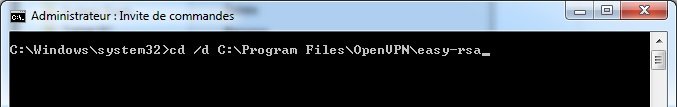

Lancez une fenetre de commandes en tant qu'administrateur

Allez dans le sous-répertoire easy-rsa de OpenVPN

Tapez init-config et appuyez sur Entrée, cela va réinitialiser les variables comme vars.bat et openssl.cnf

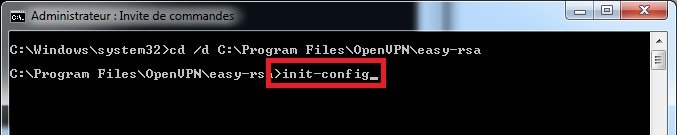

Donnez les droits de modification sur le répertoire aux Utilisateurs

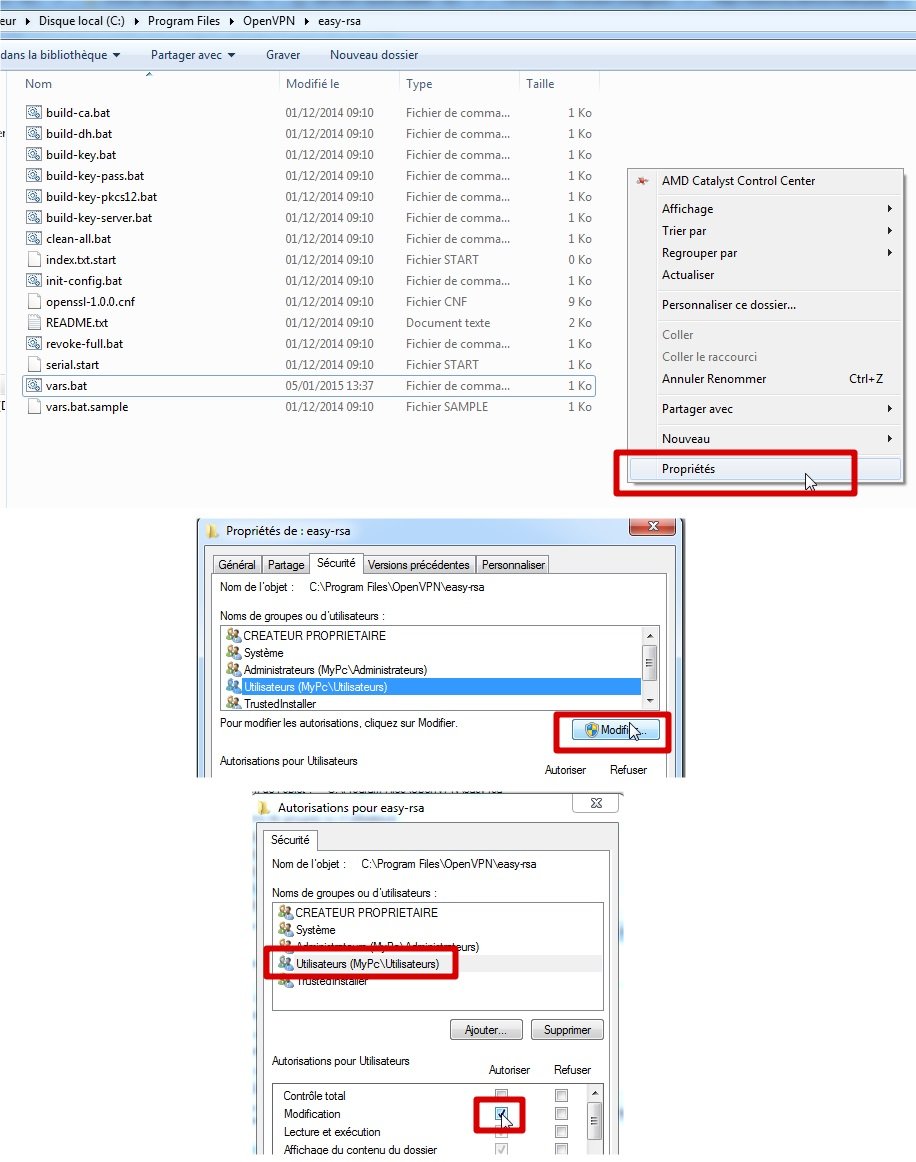

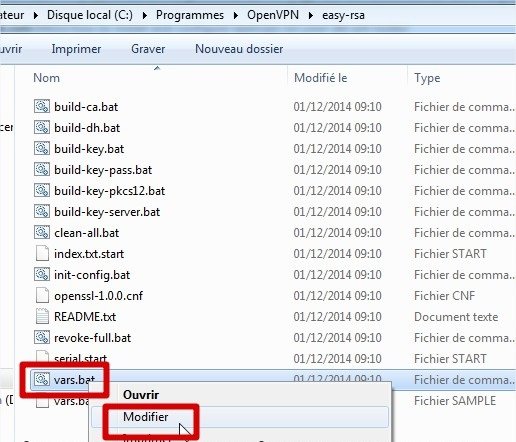

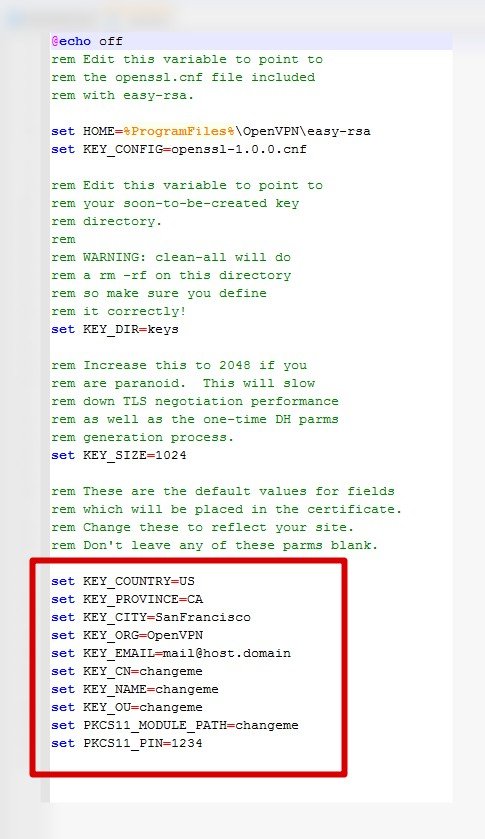

Allez dans le répertoire de easy-rsa et modifier le fichier vars.bat

Modifiez les variables situées en bas du fichier

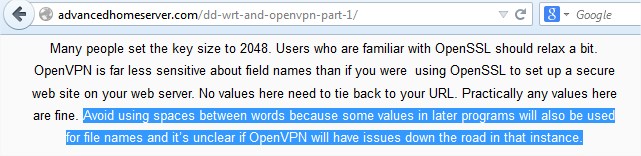

Un site conseille de ne pas mettre d'espaces

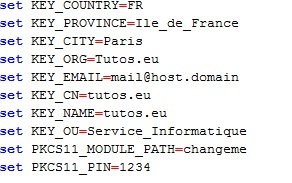

Exemple de valeurs

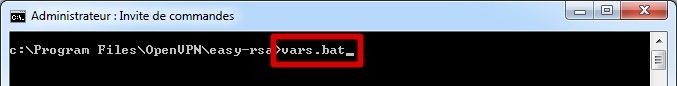

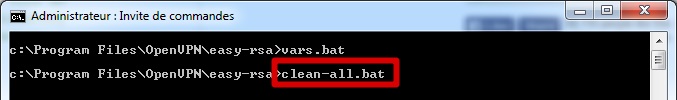

Lancez vars.bat

Clean-all.bat

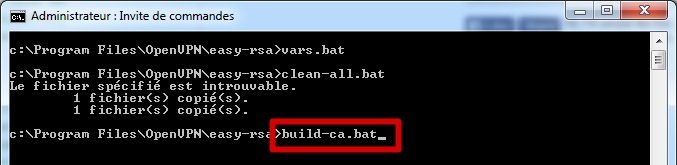

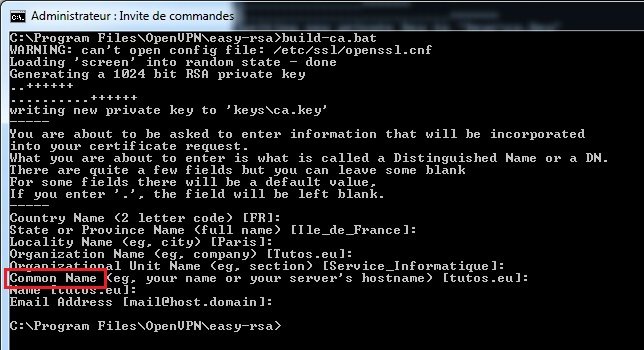

Lancez Build-ca.bat

Des questions vont être posées. Comme on a déjà répondu en modifiant le fichier vars.bat, appuyez juste à chaque fois sur Entrée.

Faites bien attention au Common Name qui correspond au FQDN de votre domaine comme mondomaine.com

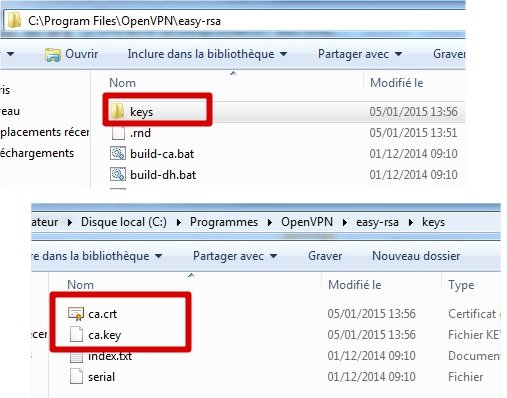

Au final un répertoire Keys sera créé et il contiendra le certificat racine ca.crt et ca.key

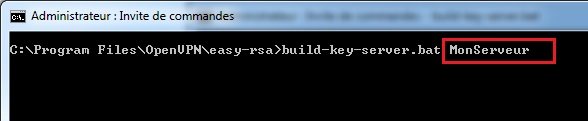

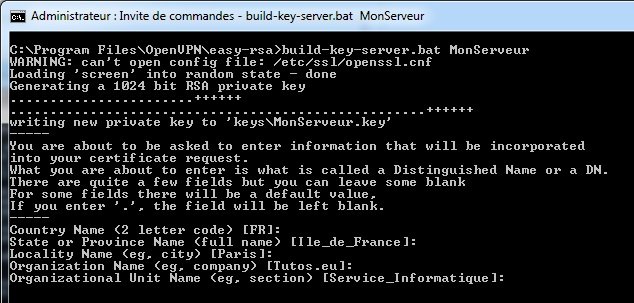

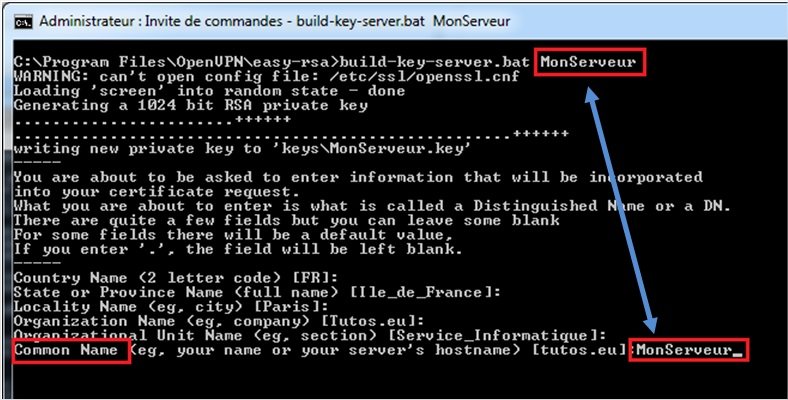

On va maintenant créer le certificat du serveur. Pour cela lancez la commande build-key-server.bat suivie du nom du serveur. Exemple :

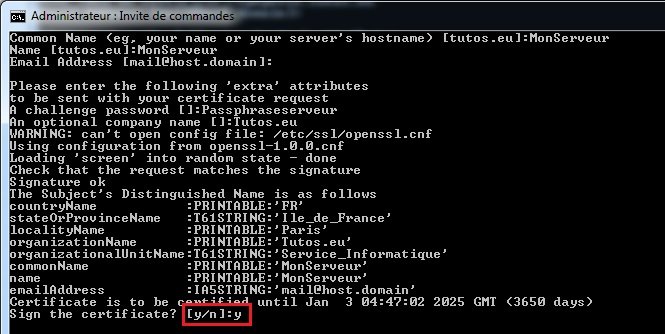

Appuyez sur Entrée pour les questions courantes

Attention : pour le champ Common Name, rentrez le même nom que vous avez mis après build-key-server.bat

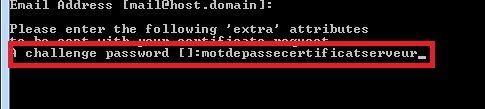

Un mot de passe sera demandé pour le certificat. Il est obligatoire. Notez le bien

Répondez par y quand il faudra signer le certificat

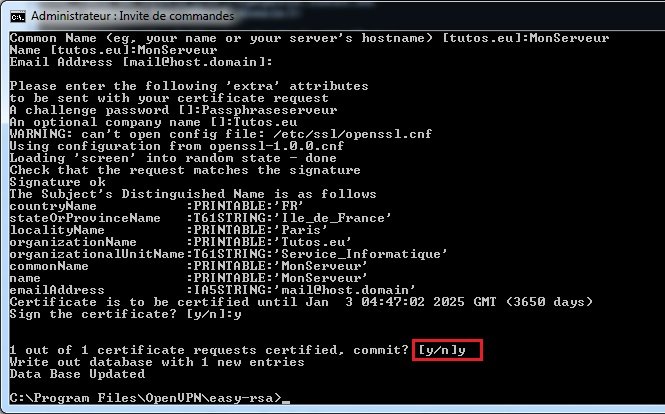

Répondez également y pour le commit

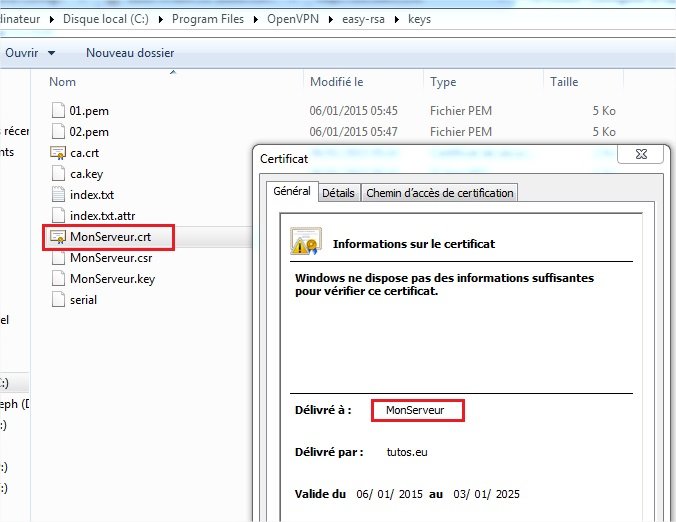

Un certificat serveur en .crt est généré et délivré avec la valeur que l'on a indiqué précédemment dans le champ Common Name

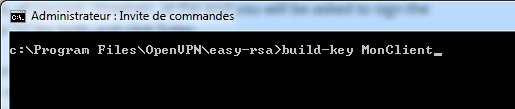

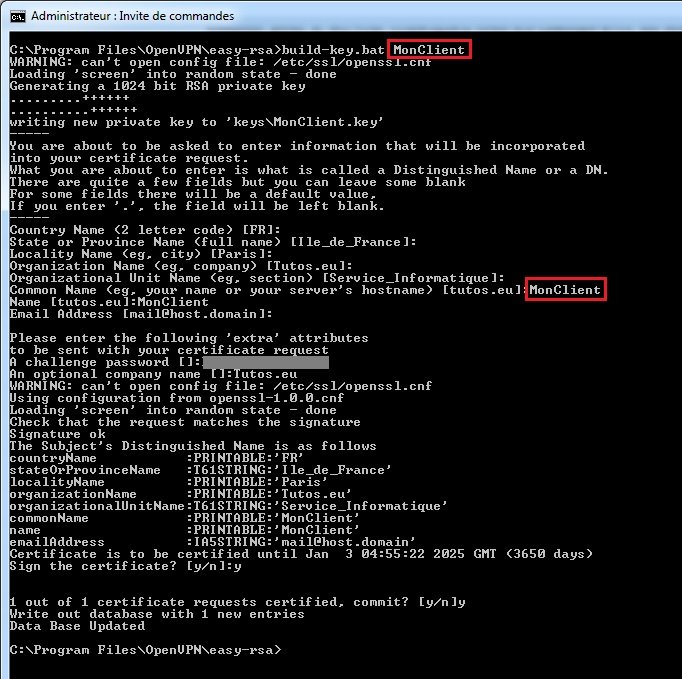

On va créer le certificat du client. Pour cela entrez le nom du client à la suite de la commande build-key. Exemple

Comme pour le serveur renseignez tous les champs avec un soin particulier pour le Common Name etc. La valeur entrée dans le champ Common Name doit être la même que celle entrée après la commande build-key

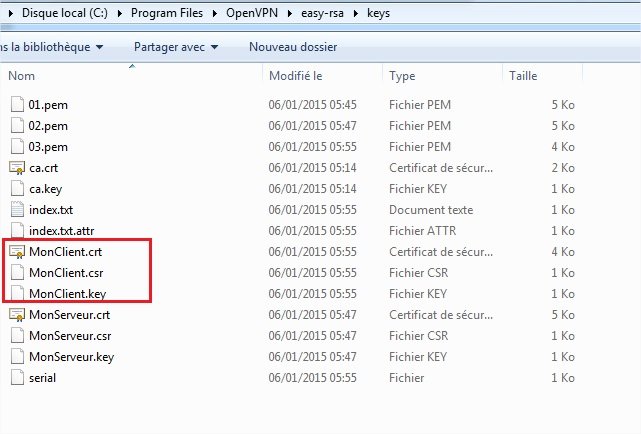

Son certificat sera généré

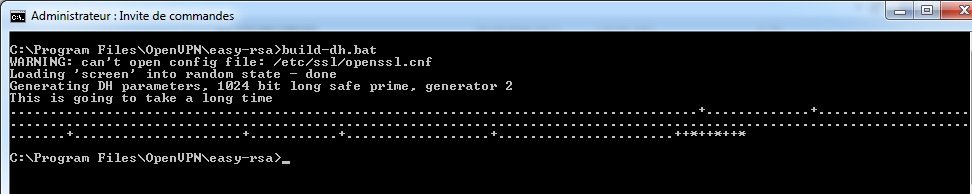

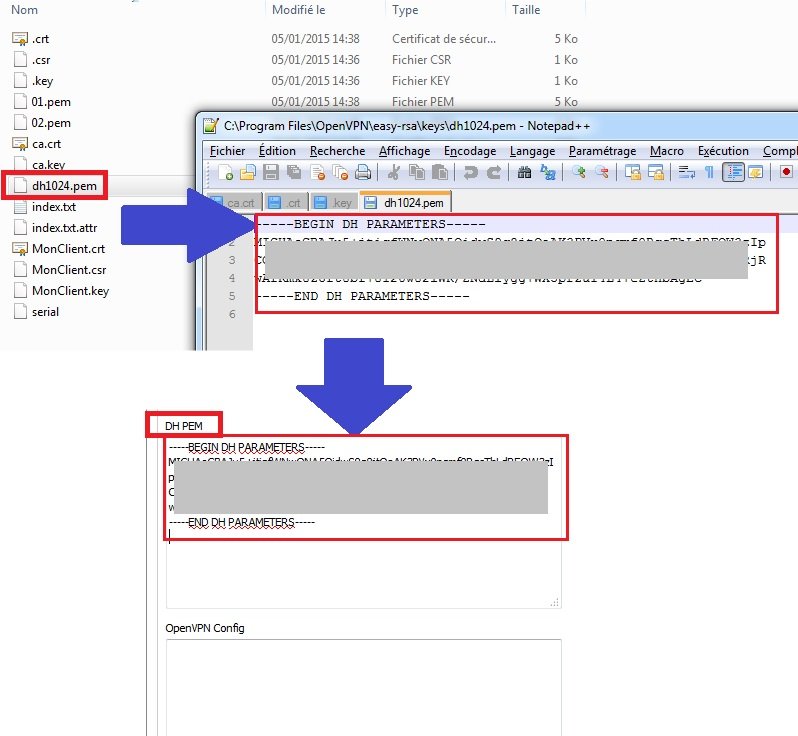

On va terminer en générant les paramètres de Diffie Hellman. Pour cela lancez build-dh.bat

La génération ressemble à ceci et génère un fichier dh1024.pem

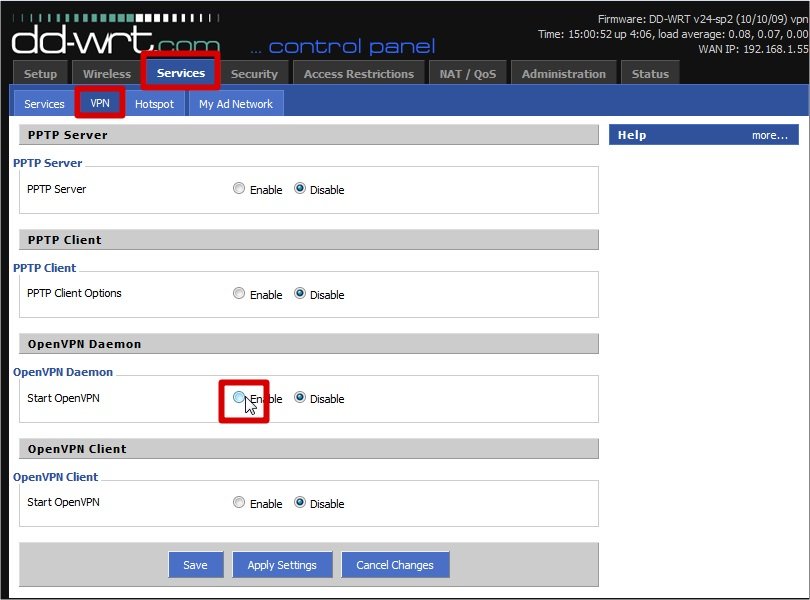

Allez sur l'interface de gestion de votre routeur. Allez dans Services puis VPN et cochez Enable pour OpenVPN Daemon

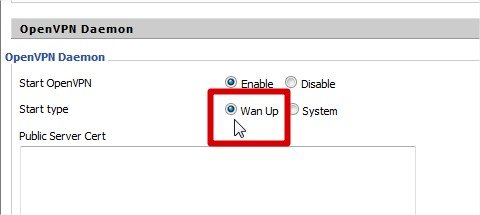

Cochez Wan Up

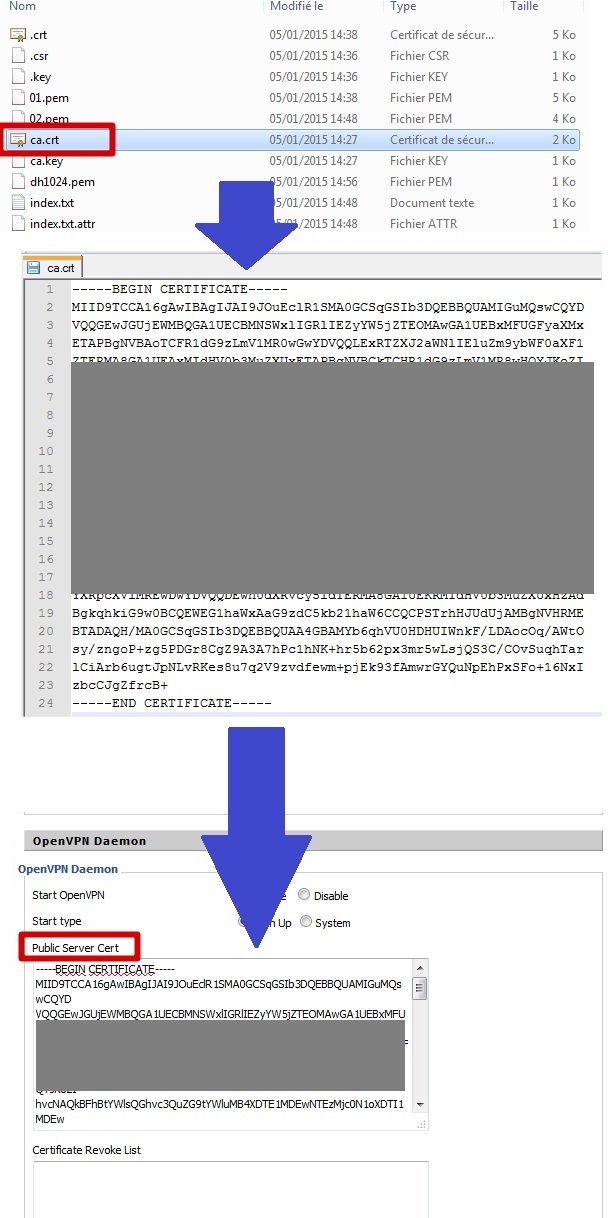

Collez le contenu de ca.crt dans le champ Public Server Cert

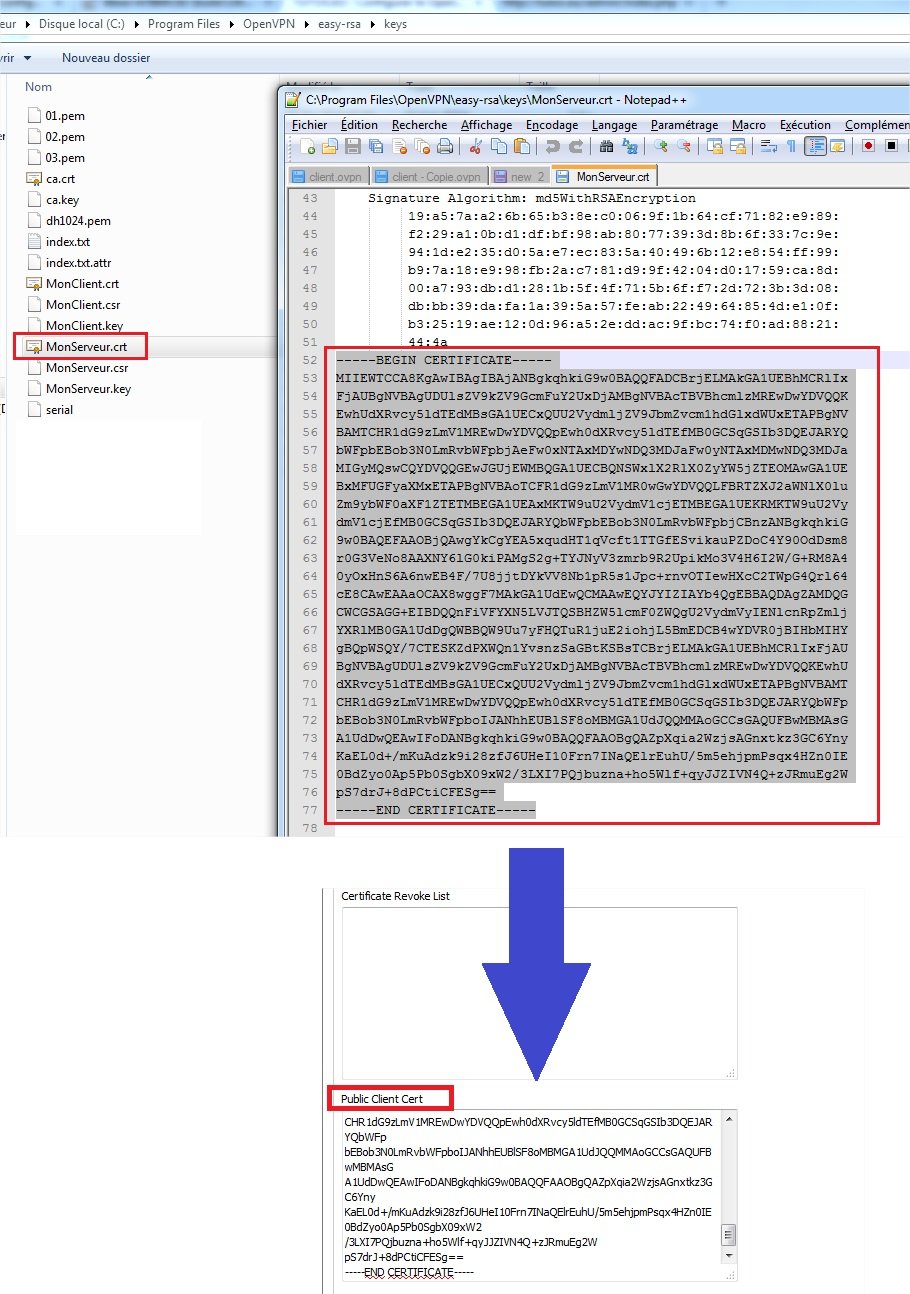

Collez le certificat de votre serveur dans le champ Public Client Cert

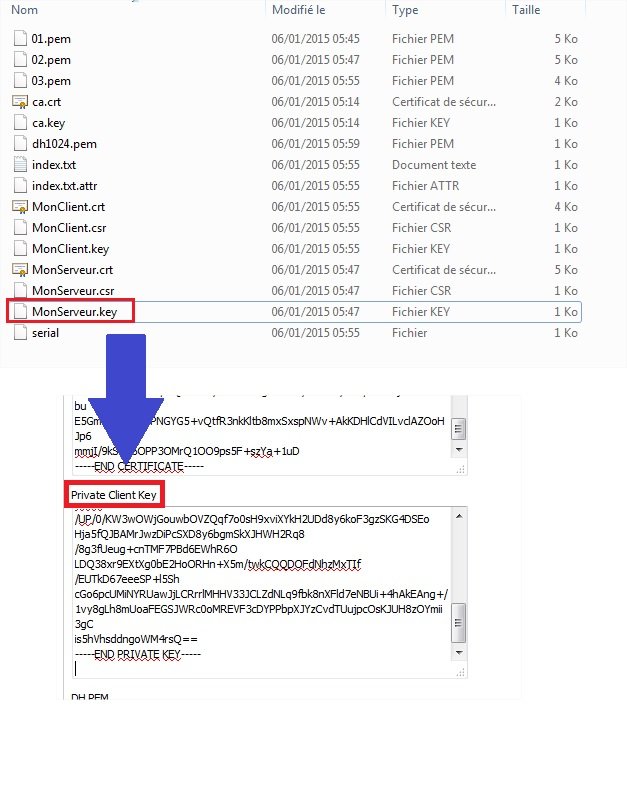

Collez la clé privée du serveur dans le champ Private Client Key

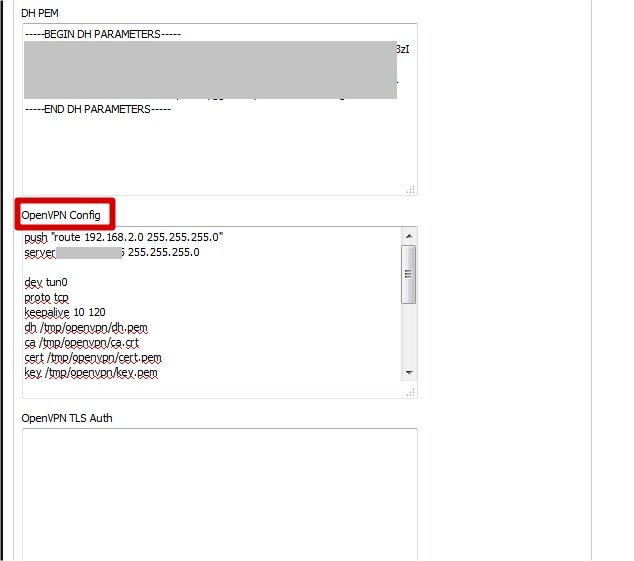

Collez le contenu de dh1024.pem de Diffie Hellman dans le champ DH PEM

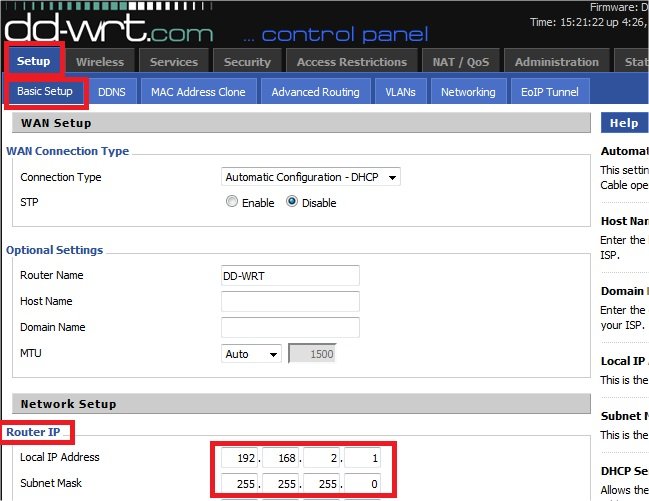

Sauvegardez les paramètres. Allez dans Setup puis Basic setup et déduisez votre réseau par rapport à votre Local Ip Address et votre Subnet Mask

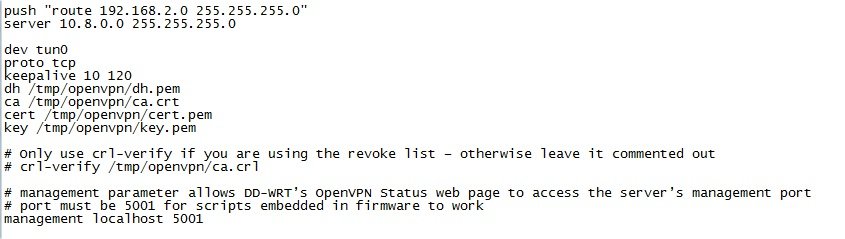

A partir de là reportez l'adresse de votre réseau et le masque dans la première ligne du script suivant

Placez ce script dans le champ OpenVPN Config puis sauvegardez

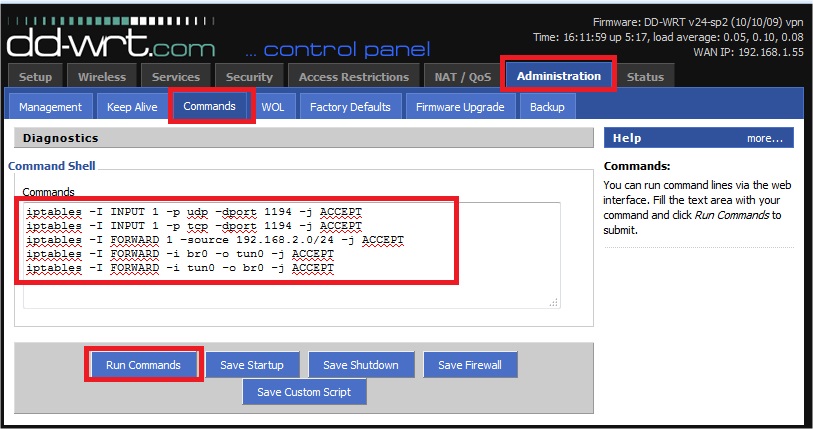

On va configurer le firewall. Pour cela allez dans

Administration>Commands

et exécutez les commandes suivantes :

iptables -I INPUT 1 -p udp –dport 1194 -j ACCEPT

iptables -I INPUT 1 -p tcp –dport 1194 -j ACCEPT

iptables -I FORWARD 1 –source 192.168.2.0/24 -j ACCEPT

iptables -I FORWARD -i br0 -o tun0 -j ACCEPT

iptables -I FORWARD -i tun0 -o br0 -j ACCEPT

Pages Web

| Site Web | Description |

|---|---|

| Howtogeek.com | How To Install and Configure OpenVPN On Your DD-WRT Router |

| Advancedhomeserver.com | penVPN And DD-WRT Part 1 |

| Openmaniak.com | Infrastructure à clés publiques (PKI) |

Article(s) précédent(s)

Article(s) en relation(s)